服务器又中毒了,得治一治!

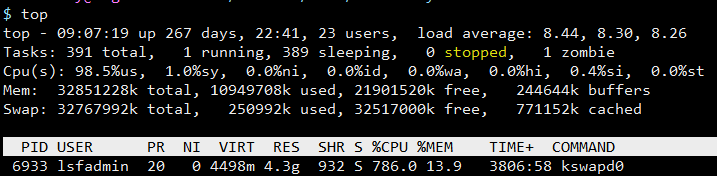

今年 5 月 20 日左右,第一次从 kswapd0 占用这系统的资源,I/O 持续过高且极其内存中发现服务器被植入了挖矿病毒。

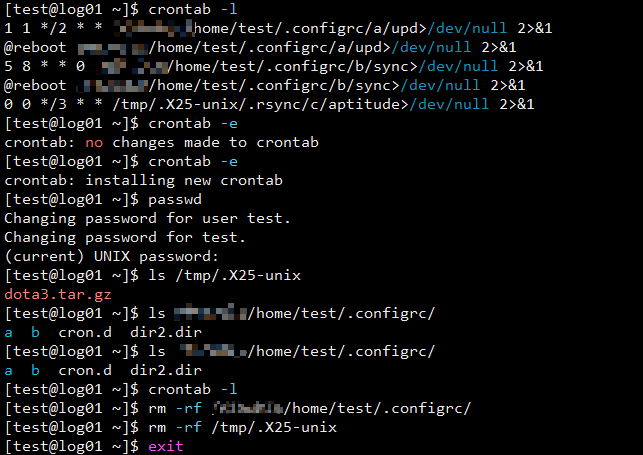

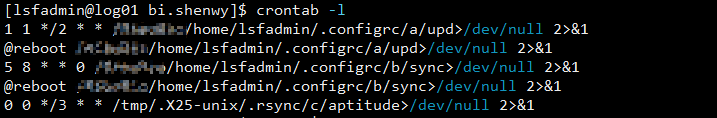

直到今天,crontab -l 再次发现另外一个账号出现类似异常。

Outlaw 攻击¶

其实,我们只要把 kswapd0、.X25-unix 直接谷歌,不难发现其实这就是一个挖矿的病毒,认真看一下它植入的一些代码,基本就可以确定它就是腾讯安全威胁情报中心曾经提到的国内大量企业遭遇亡命徒(Outlaw)僵尸网络攻击。

腾讯安全威胁情报中心检测到国内大量企业遭遇亡命徒(Outlaw)僵尸网络攻击。亡命徒(Outlaw)僵尸网络最早于 2018 年被发现,其主要特征为通过 SSH 爆破攻击目标系统,同时传播基于 Perl 的 Shellbot 和门罗币挖矿木马。腾讯安全威胁情报中心安全大数据显示,亡命徒(Outlaw)僵尸网络已造成国内约 2 万台 Linux 服务器感染,影响上万家企业。

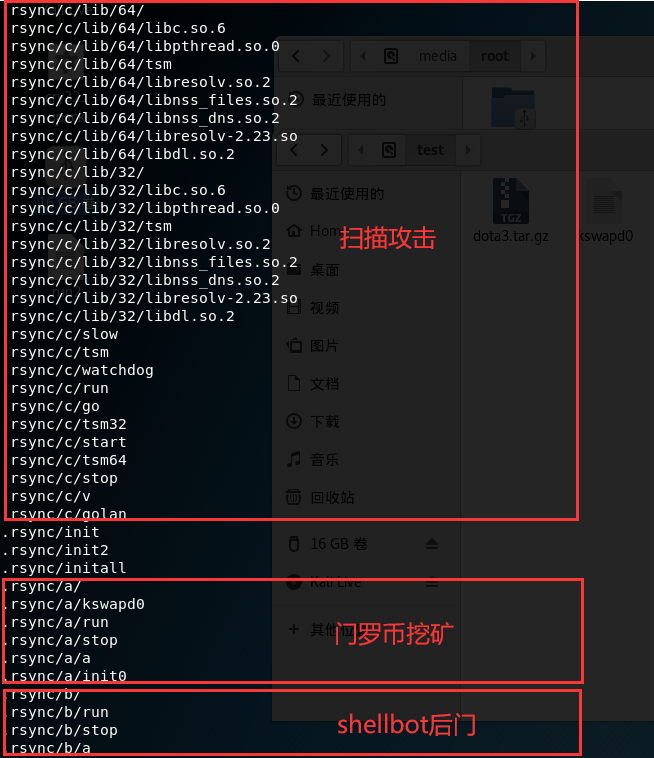

此次攻击传播的母体文件为 dota3.tar.gz,可能为亡命徒(Outlaw)僵尸网络的第 3 个版本,母体文件释放 shell 脚本启动对应二进制程序,kswapd0 负责进行门罗币挖矿,tsm32、tsm64 负责继续 SSH 爆破攻击传播病毒。

亡命徒(Outlaw)僵尸网络之前通过利用 Shellshock 漏洞进行分发,因此被命名为 “Shellbot”。Shellbot 利用物联网(IoT)设备和 Linux 服务器上的常见命令注入漏洞进行感染。Shellshock 漏洞 (CVE-2014-7169) 是 2014 年在 Bash command shell 中发现的一个严重的漏洞,大多数 Linux 发行版通常会使用到该功能,攻击者可以在这些受影响的 Linux 服务器上远程执行代码。

安全建议¶

建议企业 Linux 服务器管理员检查服务器资源占用情况,及时修改弱密码,避免被暴力破解。若发现服务器已被入侵安装挖矿木马,可参考以下步骤手动检查、清除:

- 删除以下文件,杀死对应进程(杀死 kswapd0 进程,如果 tsm32、tsm64 进程也存在的话也杀死):

/tmp/*-unix/.rsync/a/kswapd0

*/.configrc/a/kswapd0

md5: 84945e9ea1950be3e870b798bd7c7559

/tmp/*-unix/.rsync/c/tsm64

md5: 4adb78770e06f8b257f77f555bf28065

/tmp/*-unix/.rsync/c/tsm32

md5: 10ea65f54f719bffcc0ae2cde450cb7a

- 检查 cron.d 中是否存在包含以下内容的定时任务,如有进行删除:

/a/upd

/b/sync

/c/aptitude

- 通过 crontab -e 命令删除相关的定时任务。

1 1 */2 * * /RiboBio/home/lsfadmin/.configrc/a/upd>/dev/null 2>&1

@reboot /RiboBio/home/lsfadmin/.configrc/a/upd>/dev/null 2>&1

5 8 * * 0 /RiboBio/home/lsfadmin/.configrc/b/sync>/dev/null 2>&1

@reboot /RiboBio/home/lsfadmin/.configrc/b/sync>/dev/null 2>&1

0 0 */3 * * /tmp/.X25-unix/.rsync/c/aptitude>/dev/null 2>&1

- 如果发现存在通过在授权的 ssh 密钥文件中安装 ssh 指纹来设置 ssh 后门,请删除:

$ cat ~/.ssh/authorized_keys

ssh-rsa AAAAB3NzaC1yc2EAAAABJQAAAQEArDp4cun2lhr4KUhBGE7VvAcwdli2a8dbnrTOrbMz1+5O73fcBOx8NVbUT0bUanUV9tJ2/9p7+vD0EpZ3Tz/+0kX34uAx1RV/75GVOmNx+9EuWOnvNoaJe0QXxziIg9eLBHpgLMuakb5+BgTFB+rKJAw9u9FSTDengvS8hX1kNFS4Mjux0hJOK8rvcEmPecjdySYMb66nylAKGwCEE6WEQHmd1mUPgHwGQ0hWCwsQk13yCGPK5w6hYp5zYkFnvlC8hGmd4Ww+u97k6pfTGTUbJk14ujvcD9iUKQTTWYYjIIu5PmUux5bsZ0R4WFwdIe6+i6rBLAsPKgAySVKPRK+oRw== mdrfckr

$ rm -rf ~/.ssh/authorized_keys

- 更新 ssh 的账号密码,因为该木马就是通过爆破 ssh 账号进来的。